在信息安全中,攻击面是什么?

信息安全中的攻击面是未经身份验证的用户可以在系统中运行或输入代码的任何区域。这分为三个方面:网络、软件和人的攻击面。虽然从技术上讲,表面只是未经身份验证的用户访问系统的一种手段,但另一种攻击可能来自信任的员工。有一些方法可以减少攻击,例如减少用户可以向其中添加代码的函数,减少总体代码量,以及拆分这些函数,以便只有受信任的用户才能访问它们。减少攻击面不会减少攻击造成的伤害,只会降低攻击发生的几率。

在处理程序、网络和网站时,总是会出现攻击面。有些表面可以减少或消除,但有些表面对项目的成功至关重要。例如,允许用户编写消息的输入表单被视为安全威胁。同时,如果有一个程序或网站需要从用户那里收集信息,并且用户需要手动键入信息,那么输入字段是实现这一点的唯一方法。

攻击面分为三类。网络攻击面位于网络中,主要由打开的端口或套接字,或由钻入网络的隧道引起。隧道有时很难找到,因为它们似乎是网络上的常规流量。软件攻击面是程序中用户可以使用的任何区域或功能,无论其位置或身份验证如何。

人类攻击面与其他两种不同,因为网络和软件面基于未经身份验证的用户。人的表面包括心怀不满或肆无忌惮的员工窃取或破坏数据。如果一名员工离开公司,而一名新员工必须获得数据访问权,这也被视为安全威胁,因为目前尚不清楚对新员工的信任程度。

减少攻击面会有所不同,具体取决于减少的区域。对于网络表面,所有端口和套接字都应该对受信任源以外的所有用户关闭。在软件表面,总体代码的数量应限制在其最小值,未经验证的用户可用的功能数量应仅限于少数几个区域。减少人体表面可能很困难,而这只能通过给予新员工执行功能的最小自由度来有效实现,直到他或她获得数据信任为止。

- 发表于 2021-12-08 15:21

- 阅读 ( 59 )

- 分类:互联网

你可能感兴趣的文章

保护outlook电子邮件和microsoft帐户安全的10个技巧

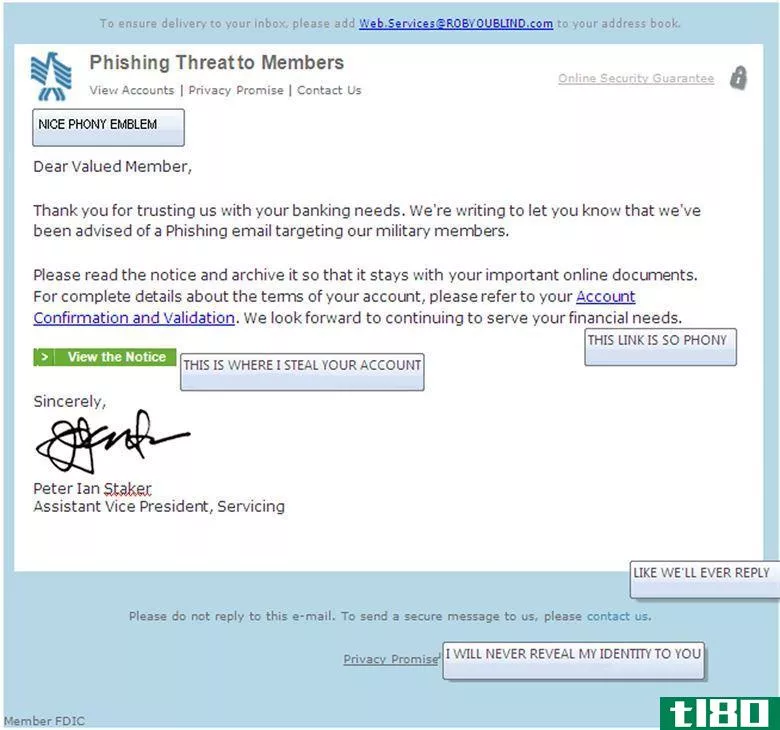

... 电子邮件钓鱼试图通过伪装为合法实体从您窃取敏感信息。如果您不小心,这可能会导致您交出Outlook帐户凭据。 ...

- 发布于 2021-03-11 20:44

- 阅读 ( 498 )

数百万个应用程序如何容易受到一次安全黑客攻击

... 单点登录(SSO)按钮允许您授予对帐户信息的访问权限。当您单击Facebook按钮时,第三方应用程序或网站将查找访问令牌,授予其访问您的Facebook信息的权限。 ...

- 发布于 2021-03-17 00:45

- 阅读 ( 172 )

为什么蓝牙是一个安全风险,你可以做什么呢

...—一旦设备配对,攻击者就可以访问并窃取蓝牙设备上的信息。这种连接通常是在你不知情的情况下建立的,可能会导致联系人信息、照片、视频、日历事件等被盗。 Bluebugging——攻击者还可以远程控制设备的各...

- 发布于 2021-03-17 09:42

- 阅读 ( 151 )

什么是数据泄露?您如何保护自己?

...018年被披露。黑客攻击了Facebook,窃取了大约3000万用户的信息。他们通过Facebook开发者api(applicationprogramminginterface)实施攻击,并能够获得用户的姓名、性别和家乡等信息。 ...

- 发布于 2021-03-18 16:20

- 阅读 ( 226 )

2019年5大网络安全威胁揭晓

...种简单的攻击形式,旨在窃取用户名、密码和信用卡详细信息等个人信息。巴克利(Barkly)编制的统计数据显示,2017年,针对国内和商业用户的网络钓鱼攻击有所增加,完全有理由期待这种模式继续下去。 ...

- 发布于 2021-03-23 09:39

- 阅读 ( 233 )

蓝牙能被入侵吗?保持蓝牙安全的7个技巧

...复杂和险恶。此攻击使用**的蓝牙连接窃取设备中存储的信息。黑客可以从300英尺外进入一个设备而不留下任何痕迹。在攻击过程中,网络罪犯可以访问和窃取联系信息、电子邮件、日历条目、密码、照片和其他个人识别信息(P...

- 发布于 2021-03-28 00:21

- 阅读 ( 339 )

什么是渗透测试?它如何提高网络安全性?

... 根据道德黑客发起的攻击类型、事先获得的信息以及员工设定的限制,pentests的例子多种多样。 ...

- 发布于 2021-03-28 16:16

- 阅读 ( 238 )

什么是中间人攻击?

... 然而,许多人只需点击这个错误信息,就可以访问银行网站。你登录银行门户网站,寄一些钱,付一些账单,一切看起来都很好。 ...

- 发布于 2021-03-28 23:35

- 阅读 ( 219 )