破解密码最常用的8个技巧

当你听到“安全漏洞”时,你会想到什么?一个恶意的黑客坐在布满矩阵式数字文本的屏幕前?或者一个住在地下室的少年已经三个星期没见日光了?一台强大的超级计算机试图入侵整个世界怎么样?

黑客攻击都是关于一件事:你的密码。如果有人能猜到你的密码,他们不需要花哨的黑客技术和超级计算机。他们会以你的身份登录。如果你的密码又短又简单,游戏就结束了。

黑客常用八种策略来破解你的密码。我们来看看。

1词典黑客

首先在常见的密码黑客战术指南是字典攻击。为什么叫字典攻击?因为它会根据密码自动尝试定义的“字典”中的每个单词。严格说来,这本字典不是你在学校用的那本。

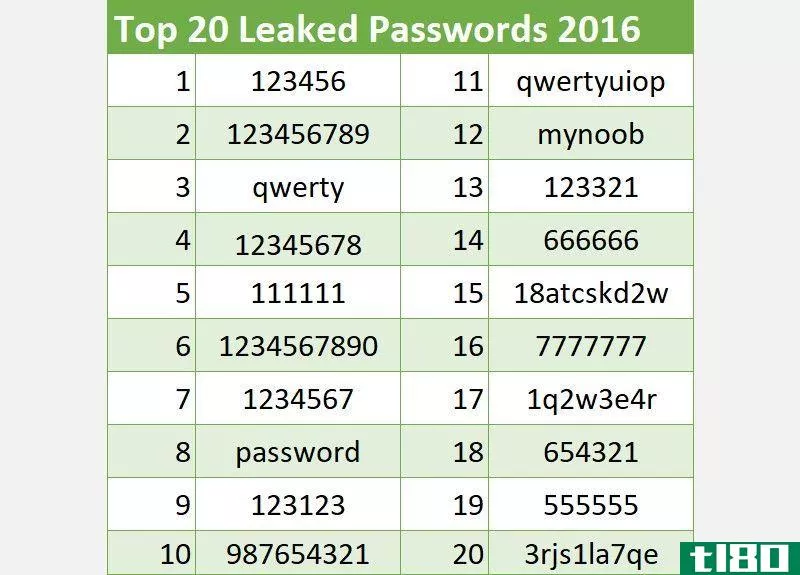

不是。这本字典实际上是一个小文件,它也包含最常用的密码组合。其中包括123456、qwerty、password、iloveyu和历史经典版hunter2。上表详细列出了2016年泄露最多的密码。

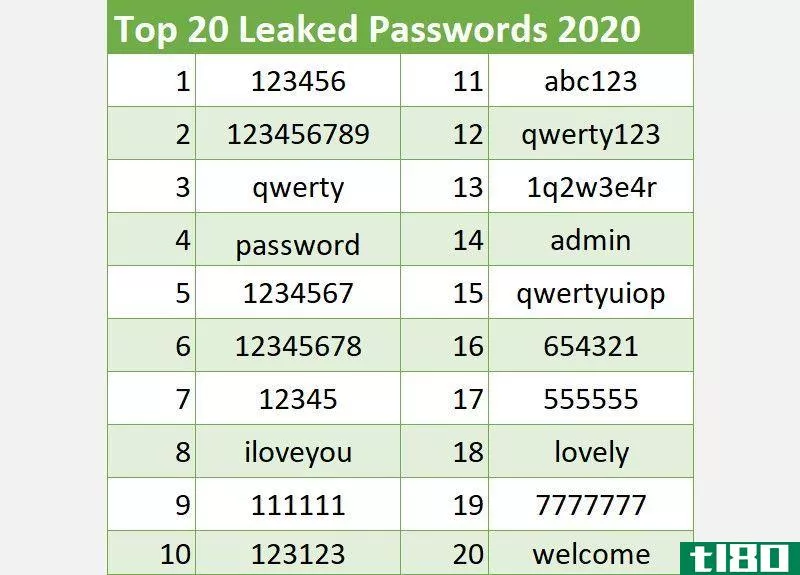

下表详细列出了2020年泄露最多的密码。注意这两者之间的相似之处——并确保不要使用这些非常简单的选项。

优点:快速,通常会解锁一些受严重保护的帐户。

缺点:即使是稍强的密码也会保持安全。

保持安全:为每个帐户使用一个强大的一次性密码,并配合密码管理应用程序。密码管理器允许您将其他密码存储在存储库中。然后,你可以使用一个单一的,可笑的强大的密码为每个网站。请参阅我们对Google密码管理器的概述以开始使用它。

2蛮力

接下来是暴力攻击,攻击者尝试所有可能的角色组合。尝试的密码将符合复杂度规则的规范,例如,包括一个大写、一个小写、小数位数Pi、您的比萨饼订单等。

暴力攻击也会首先尝试最常用的字母数字字符组合。这些密码包括前面列出的密码,以及1Q2W3E455T、zxcvbnm和qwertyuiop。使用此方法计算密码可能需要很长时间,但这完全取决于密码的复杂性。

优点:理论上,通过尝试每一个组合,都会破解任何密码。

缺点:取决于密码长度和难度,它可能需要非常长的时间。再加上一些变量,如$、&;、{、或],就很难弄清楚密码了。

保持安全:始终使用可变的字符组合,并在可能的情况下,引入额外的符号以增加复杂性。

三。网络钓鱼

这并不是严格意义上的“黑客攻击”,但成为网络钓鱼或鱼叉式网络钓鱼的牺牲品通常会以糟糕的结局告终。一般的网络钓鱼电子邮件发送的数十亿美元,以各种形式的互联网用户在全球各地。

钓鱼电子邮件通常如下所示:

- 目标用户收到一封伪造的电子邮件,声称是来自一个主要组织或企业

- 伪造的电子邮件需要立即关注,其中包括指向网站的链接

- 链接到网站实际上链接到一个虚假的登录门户网站,模仿出现完全一样的合法网站

- 不知情的目标用户输入他们的登录凭据,然后被重定向或告知重试

- 用户凭据被窃取、**或恶意使用(或两者兼有)

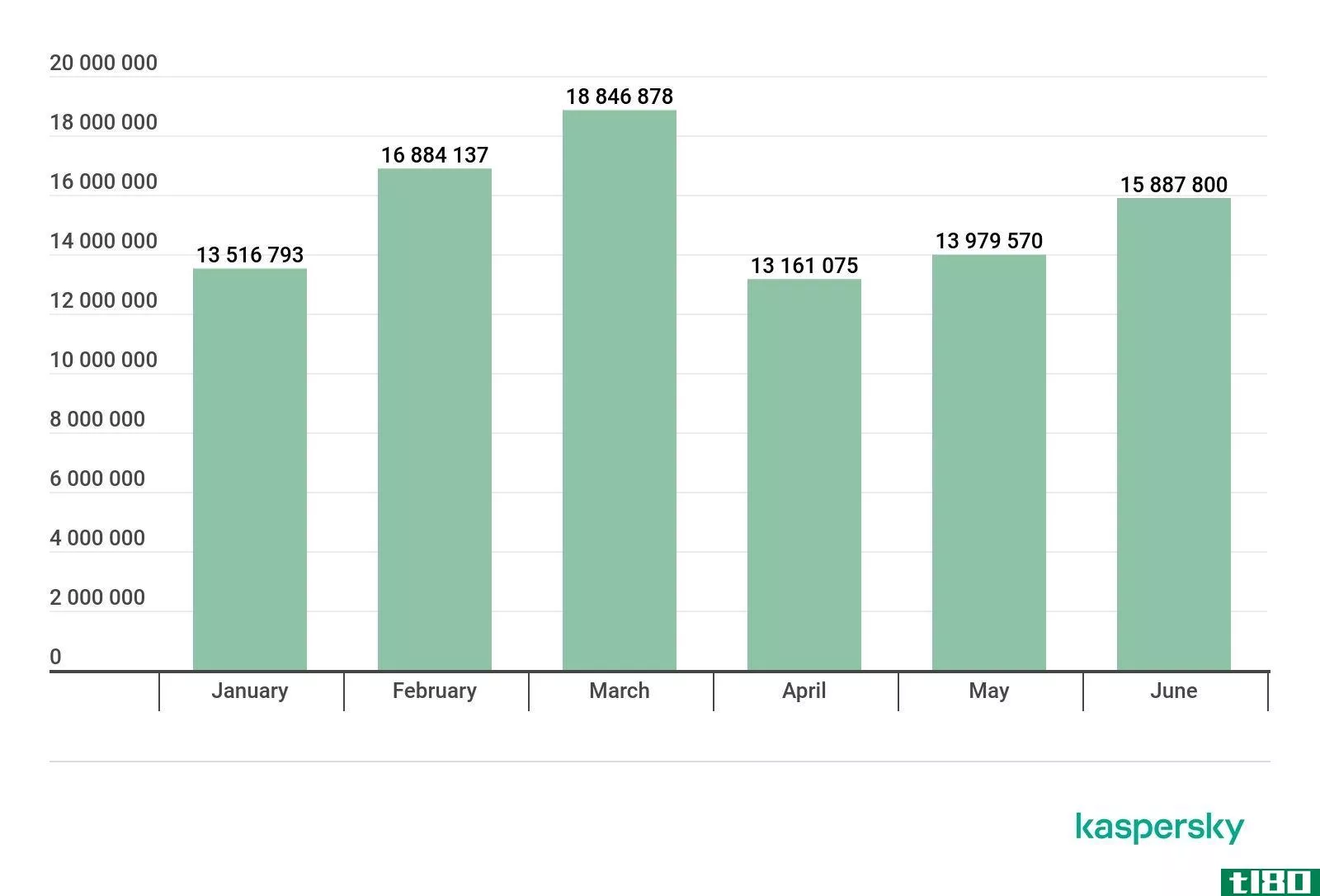

全球每天发送的垃圾邮件数量居高不下,占全球发送邮件总数的一半以上。此外,恶意附件的数量也很高,卡巴斯基指出,从2020年1月到6月,恶意附件超过9200万个。记住,这只是针对卡巴斯基的,所以实际数字要高得多。

早在2017年,最大的钓鱼诱惑就是***。然而,在2020年,COVID-19大流行带来了新的网络钓鱼威胁。

2020年4月,在许多国家进入大流行病封锁后不久,谷歌宣布每天屏蔽1800多万封以COVID-19为主题的恶意垃圾邮件和网络钓鱼邮件。这些邮件中有大量使用**或卫生组织的官方品牌来获取合法性,并让受害者措手不及。

优点:用户直接交出他们的登录信息,包括密码。命中率相对较高,容易针对特定服务进行定制,或针对特定人群进行鱼叉式钓鱼攻击。

缺点:垃圾邮件很容易被过滤,垃圾邮件域被列入黑名单,像谷歌这样的主要提供商不断更新保护。

保持安全:我们已经讨论了如何发现钓鱼电子邮件。此外,将垃圾邮件过滤器增加到最高设置,或者更好的是使用主动白名单。单击前,使用链接检查器确定电子邮件链接是否合法。

4社会工程

社会工程本质上是现实世界中的网络钓鱼,远离屏幕。请阅读下面我简短的基本示例(这里还有一些需要注意的!)。

任何安全审计的核心部分都是衡量整个员工理解什么。在这种情况下,安全公司会给他们正在审计的业务打电话。“攻击者”告诉电话里的人他们是新的办公室技术支持团队,他们需要一些特定的最新密码。一个毫无戒备的人可以毫不犹豫地交出王国的钥匙。

可怕的是这种方法的使用频率。社会工程已经存在了几个世纪。口是心非地进入安全区域是一种常见的攻击方法,只有通过教育才能防范。这是因为攻击并不总是直接请求密码。可能是一个冒牌水管工或电工要求进入一个安全的建筑,等等。

优点:熟练的社会工程师可以从一系列目标中提取高价值的信息。几乎可以部署到任何人,任何地方。非常隐蔽。

缺点:社会工程的失败会引起人们对即将发生的攻击的怀疑,以及是否获得正确信息的不确定性。

注意安全:这是个棘手的问题。成功的社会工程攻击将在你意识到任何错误的时候完成。教育和安全意识是一个核心的缓解策略。避免发布个人信息,这些信息可能会在以后对你不利。

5彩虹桌

彩虹表通常是离线密码攻击。例如,攻击者获取了用户名和密码的列表,但它们是加密的。加密的密码是散列的。这意味着它看起来与原始密码完全不同。

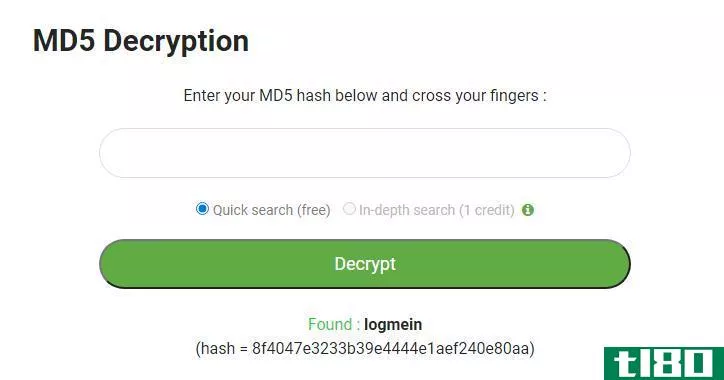

例如,您的密码是(希望不是!)洛格曼。此密码的已知MD5哈希为“8F4047E3233B39E444E1AEF240E80AA”

但在某些情况下,攻击者会通过哈希算法运行明文密码列表,将结果与加密的密码文件进行比较。在其他情况下,加密算法是易受攻击的,并且大多数密码已经被破解,如MD5(因此我们知道“logmein”的特定哈希)

在这里彩虹表进入自己的。彩虹表不需要处理成百上千的潜在密码并匹配它们产生的散列值,而是一组预先计算的特定于算法的散列值。

使用彩虹表可以大大减少破解散列密码所需的时间,但这并不完美。黑客可以购买预先填充的彩虹表填充了数以百万计的潜在组合。

优点:可以在短时间内找出复杂的密码,赋予黑客在某些安全场景下很大的权力。

缺点:需要大量的空间来存储巨大(有时是太字节)的彩虹表。此外,攻击者仅限于表中包含的值(否则,他们必须添加另一个整个表)。

保持安全:另一个棘手的问题。彩虹表提供了广泛的攻击潜力。避免任何使用SHA1或MD5作为密码哈希算法的站点。避免任何限制您使用短密码或限制您可以使用的字符的网站。始终使用复杂的密码。

想知道如何知道一个网站是否存储明文密码?看看这本指南就知道了。

6恶意软件/键盘记录器

另一个肯定会丢失登录凭据的方法是使用恶意软件。恶意软件无处不在,有可能造成巨大破坏。如果恶意软件变种具有键盘记录功能,您可能会发现您的所有帐户都受到威胁。

或者,恶意软件可以专门针对私人数据或引入远程访问特洛伊木马来窃取您的凭据。

优点:数以千计的恶意软件变种,许多可定制,与几个简单的交付方法。一个很好的机会是大量的目标将屈服于至少一个变种。它可以不被发现,允许进一步获取私有数据和登录凭据。

缺点:恶意软件可能无法工作,或者在访问数据之前被隔离,不能保证数据是有用的。

安全:安装并定期更新你的防病毒和反恶意软件。仔细考虑你的下载源。不要点击包含bundleware等的安装包。避开邪恶的网站(我知道,说起来容易做起来难)。使用脚本阻止工具来阻止恶意脚本。

7爬行

在我们之前讨论过的字典攻击中添加了关联。如果黑客以某个特定机构或企业为目标,他们可能会尝试一系列与企业本身有关的密码。黑客可以阅读和整理一系列相关的术语,或者使用搜索蜘蛛为它们做这项工作。

你以前可能听过“蜘蛛”这个词。这些搜索蜘蛛与那些在互联网上爬行、为搜索引擎索引内容的蜘蛛极其相似。然后对用户帐户使用自定义单词列表,希望找到匹配项。

优点:可以潜在地解锁组织内高级别个人的帐户。相对容易组合,并为字典攻击增加了额外的维度。

缺点:如果组织网络安全配置良好,很可能最终毫无结果。

保持安全:再次强调,只使用由随机字符串组成的强大的一次性密码——不要链接到您的角色、业务、组织等。

8肩窥

好吧,最后的选择是最基本的选择之一。如果在你输入密码的时候有人看了你的密码怎么办?

肩上冲浪听起来有点可笑,但确实发生过。如果你在市中心一家繁忙的咖啡馆工作,不注意周围环境,有人可能会靠近你,在你打字的时候记下你的密码。

优点:窃取密码的低技术方法。

缺点:必须先确定目标,再弄清楚密码,可能在偷盗过程中暴露自己。

注意安全:在输入密码时要注意周围的人,盖上键盘,在输入过程中要遮住键盘。

始终使用强大、唯一、一次性的密码

那么,你怎么阻止黑客窃取你的密码?最简短的答案是,你不能真正做到100%的安全。黑客用来窃取你的数据的工具一直在变化。但是你可以减轻你暴露在脆弱性的风险。

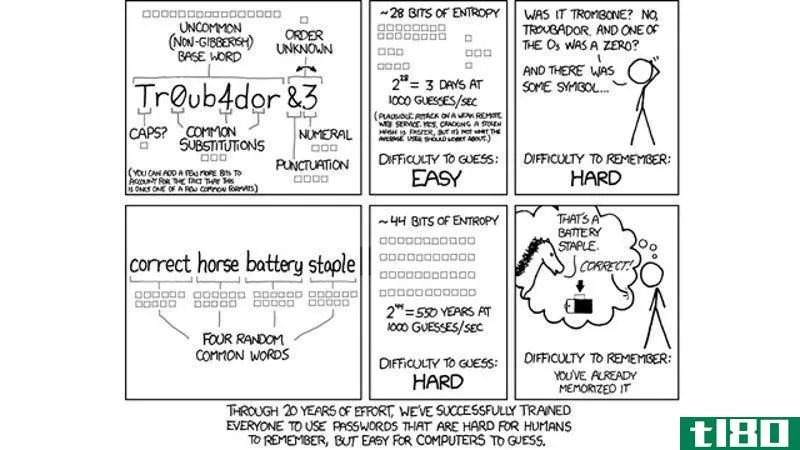

有一点是肯定的:使用一个强大的,独特的,一次性使用的密码永远不会伤害任何人。如果您需要创建强密码和密码短语的工具,我们可以提供帮助!

- 发表于 2021-03-12 16:50

- 阅读 ( 341 )

- 分类:互联网

你可能感兴趣的文章

如何创建一个强大的密码,你不会忘记

最好的密码是一个很难破解和容易记住。然而,一些最常用的密码却很容易猜测,比如“password”或“123456”。这样的密码可能使你成为密码喷洒和其他类型的黑客攻击的受害者。别用它们!改为创建强密码。 ...

- 发布于 2021-03-12 08:10

- 阅读 ( 350 )

破解wi-fi网络有多容易?

...011年,打入WEP网络也几乎简单得可笑。在此后的几年里,破解WEP的工具变得更加用户友好,甚至允许新手黑客破坏网络。 ...

- 发布于 2021-03-12 13:20

- 阅读 ( 230 )

强随机密码的5个最佳在线密码生成器

... 密码的长度会影响破解密码所需的时间。一个长密码需要更长的时间来破解,因为有更多的单个位可以找到。短密码比较容易,因为密码比较少。长密码本身就很强大。这就是为什么有些服...

- 发布于 2021-03-20 00:00

- 阅读 ( 903 )

ios 12中管理隐私和安全设置的6个技巧

... 据报道,黑客可以通过暴力破解四位密码。破解一个四位数的密码,黑客只需要运行10000个密码组合,而破解一个六位数的密码,黑客需要运行一百万个密码组合。 ...

- 发布于 2021-03-23 07:48

- 阅读 ( 232 )

什么是格雷基?破解iphone加密和密码的工具

...rayKey之前,我们先了解一下iPhone加密的背景知识,并尝试破解它。 ...

- 发布于 2021-03-24 10:02

- 阅读 ( 186 )

5个最有效的microsoft office密码恢复工具

... 从2007年起,Microsoft Office使用128位AES加密。破解128位AES密钥是一个非常耗时的过程。使用足够强的密码,即使使用已知的AES-128中断,文件也将保持安全。 ...

- 发布于 2021-03-25 17:24

- 阅读 ( 362 )

你的wi-fi的wpa2加密可以离线破解:下面是如何破解的

...方法来限制访问您的家庭Wi-Fi网络。但是WPA2加密也可以被破解——下面是如何破解的。 像往常一样,这不是破解某人的WPA2加密的指南。它解释了如何破解加密,以及如何更好地保护自己。即使您使用WPA2-PSK安全性和强AES加密,...

- 发布于 2021-04-11 04:12

- 阅读 ( 186 )

网络安全:了解黑客、网络钓鱼者和网络罪犯

...系统的极限。“黑客”逐渐形成了较暗的含义,一般与以破解安全牟利或窃取敏感信息著称的所谓“黑帽子”黑客有关。“白帽”黑客可以破解相同的系统,窃取相同的数据,尽管他们的目的是使他们与众不同。这些“白帽”可...

- 发布于 2021-04-12 18:56

- 阅读 ( 161 )

密码限制如何给你一个错误的安全感

...找出你的密码。假设他们每秒可以测试大约310亿个密码。破解你相当复杂的8个字符的密码最多需要212903秒。那是3548分钟,大概两天半。现在,让我们讨论一下约束。假设您使用的服务要求您拥有一个8个字符的密码。艾布拉姆斯...

- 发布于 2021-05-14 11:25

- 阅读 ( 103 )