什么是根证书?如何使用它监视您?

2019年,新闻媒体报道说,哈萨克斯坦**采取极端措施对本国公民进行监督。特别是,**一直在使用一种叫做根证书的工具来监视公民的在线活动。

然而,根证书的滥用不仅仅是哈萨克斯坦的问题。全世界的互联网用户都应该意识到安全工具是如何被滥用的。这些工具可能会损害隐私,并收集有关您访问的网站和在线发送的消息的数据。

什么是根证书(a root certificate)?

当你浏览像MakeUseOf这样的网站时,你会看到URL以https而不是http开头。在地址栏的URL旁边,您还会看到一个看起来像锁的图标。这意味着一种称为安全套接字层/传输层安全性(SSL/TLS)的加密类型可以保护网站。

通过这种加密,您和网站之间传递的数据是安全的。所以你可以确定你访问的网站是真正的利用,而不是一个冒名顶替的网站试图窃取你的数据。

为了获得用户可以信任的锁符号,站点所有者向一个名为证书颁发机构(CA)的组织付费来验证它们。当CA验证一个站点是可信的时,它会颁发一个安全证书。像Firefox和Chrome这样的web浏览器的开发人员保存了一个他们接受其证书的可信ca的列表。

因此,当您访问MakeUseOf这样的站点时,浏览器会找到证书,验证它是否来自受信任的CA,并显示安全站点。

根证书是可用的最高级别的安全证书。它很重要,因为这个“主证书”验证它下面的所有证书。这意味着根证书的安全性决定了整个系统的安全性。开发人员使用根证书有很多正当理由。

但是,当**或其他实体滥用根证书时,它们可以在加密通信上安装间谍软件并访问私有数据。

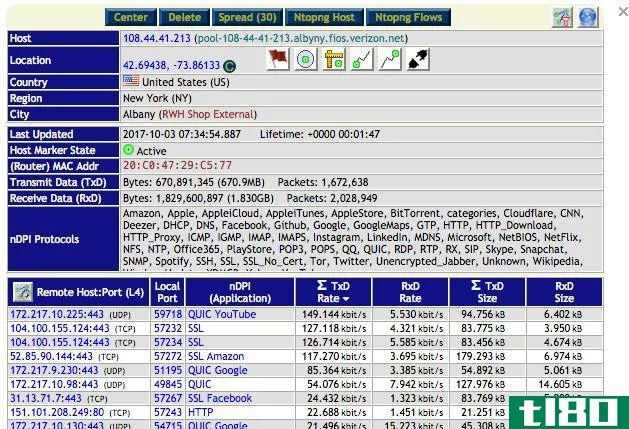

哈萨克斯坦**如何滥用根证书?

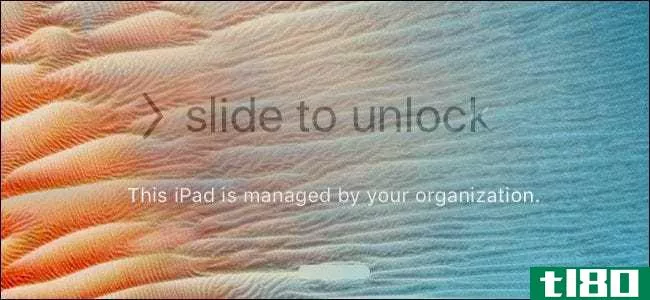

2019年7月,哈萨克斯坦**向该国互联网服务提供商(ISP)发布了一份咨询意见。**表示,互联网服务提供商必须强制安装**颁发的根证书,用户才能访问互联网。**颁发的证书被称为“Qaznet”,被称为“****证书”。

ISP尽职地指导他们的客户安装证书,如果他们想访问互联网。

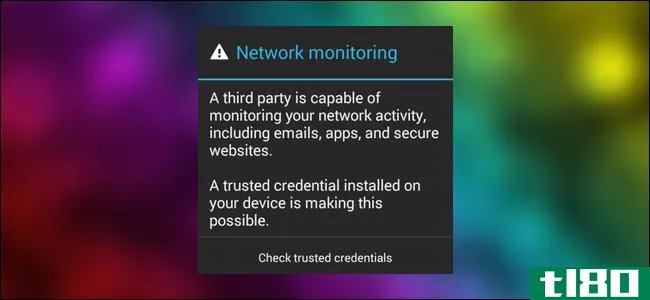

一旦安装了证书,**就可以用它截获大量的浏览数据。**可以在谷歌、Facebook和Twitter等热门网站上看到活动。它甚至可以解密HTTPS和TLS连接,并访问帐户用户名和密码。

这意味着,如果安装了证书,则没有站点是安全的。

安全博客“黑客新闻”称,**实质上是在全国发动“中间人”攻击。由于ISP强制要求用户使用证书,因此如果用户想继续访问互联网,就无法轻易地避免使用证书。

此外,人们只能通过非HTTPS连接安装证书。用户必须使用不太安全的HTTP连接来安装证书。黑客可以截获这个过程来安装他们自己的破坏性证书。

技术公司如何应对入侵根证书?

包括谷歌(Google)、苹果(Apple)和Mozilla在内的科技公司已经对哈萨克斯坦的情况做出了回应。他们承诺保护用户免受**监控。一篇博客文章称,谷歌Chrome浏览器现在屏蔽了哈萨克斯坦**使用的证书。

谷歌采取这一行动是为了“保护用户不受网站TLS连接被截获或修改的影响”,用户不需要采取任何措施来保护。浏览器将自动阻止此特定证书。

类似地,Mozilla也为其Firefox浏览器部署了一个解决方案。此解决方案还将阻止哈萨克斯坦**使用的证书。该公司与一位高级工程师宣布了修复方案,他说:“我们不会轻易采取这样的行动,但保护我们的用户和网络的完整性是Firefox存在的原因。”Firefox与Chrome协同工作,将自动应用该功能块。

Mozilla还提到了过去哈萨克斯坦**试图拦截互联网流量的事例。这包括之前在2015年尝试在Mozilla的受信任根存储程序中包含根证书失败。

对于作为用户滥用根证书,您能做些什么?

根证书的滥用显然令人担忧。但作为一个用户,你能做些什么呢?首先,如果您在哈萨克斯坦,则不应在设备上安装证书。如果已经安装,请立即卸载。您还应该更改所有联机帐户的密码。这将阻止**访问您的浏览数据。

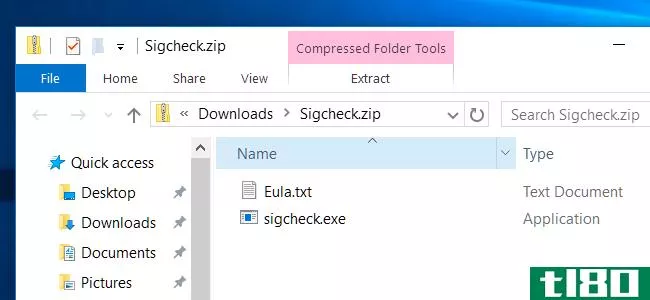

如果你生活在一个互联网监控水平很高的国家,你应该留意可疑的证书。如果您被要求安装一个安全证书,您应该在设备上安装它之前研究它是否可信。

您还应该采取其他步骤来保护您的数据。你应该使用VPN来保护你免受监视。也可以考虑使用Tor浏览器匿名访问互联网。也要小心电子邮件,因为很难保护电子邮件免受监视。考虑使用一个安全的消息应用程序,比如Signal或Telegram。

了解**如何在网上监视你

哈萨克斯坦的情况只是**如何通过其互联网活动监视其公民的一个例子。您应该了解**和公司如何部署监视技术,以便您可以尝试避免它们。

以免你认为这只是其他国家的问题,请记住,像美国和英国这样的地方也有对本国公民进行间谍活动的历史。作为提醒,你可以了解你的数据被惊人地交给****局的次数。

- 发表于 2021-03-19 13:25

- 阅读 ( 192 )

- 分类:互联网

你可能感兴趣的文章

你没有使用的7个优秀的开源安全应用程序

... 为了解释它为什么有用,我们需要后退一步。EFF希望帮助创建一个默认情况下所有流量都加密的web。最初,基金会帮助创建了HTTPS无处不在的浏览器扩展,然后该公司遵循了让我们加密...

- 发布于 2021-03-11 14:26

- 阅读 ( 235 )

如何在站点上设置https:简单指南

...经足够重要了。但如果你在经营一家企业,你应该明白为什么网站安全对你的业务成功如此重要。 ...

- 发布于 2021-03-23 17:25

- 阅读 ( 280 )

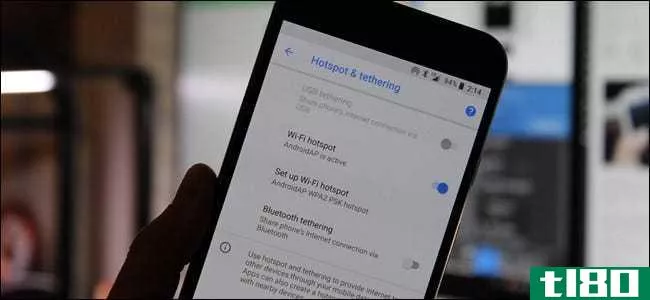

如何连接你的android手机并与其他设备共享其互联网连接

...Fi接入的地方,有**数据接入,想在电脑上而不是**上做点什么的时候,拴绳是很有用的。但为了方便起见,你可以多付些钱。 要花钱吗? 取决于你的运营商,这可能会或可能不会花费你的钱。在美国,大多数主要的航空公司...

- 发布于 2021-04-07 03:10

- 阅读 ( 219 )

什么是trustd,为什么它在我的mac上运行?

...息是你不用担心:这是macOS的一部分。 相关:这个过程是什么?为什么它在我的Mac上运行? 本文是我们正在进行的系列文章的一部分,它解释了活动监视器中的各种进程,如kernel\u task、hidd、mdsworker、installd、WindowServer、blued、la...

- 发布于 2021-04-07 03:26

- 阅读 ( 263 )

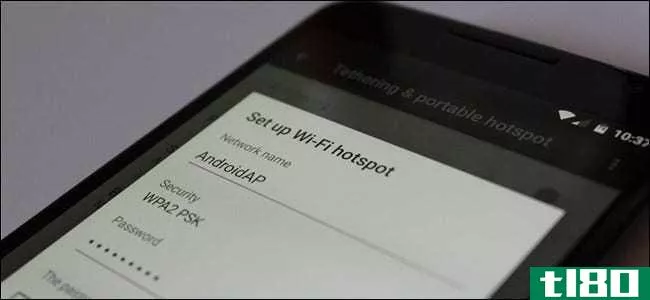

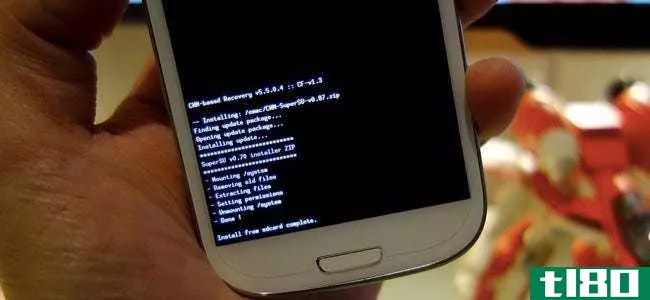

当你的运营商阻止android的内置系链时,如何使用它

...**上,一个小小的janky就可以做到这一点。不过,如果你是根用户,你有一个更好的选择:重新启用Android内置的热点功能。 不幸的是,解决方案不是“安装这个应用程序,你就完成了”之类的事情。您首先需要满足几个要求: ...

- 发布于 2021-04-07 06:15

- 阅读 ( 166 )

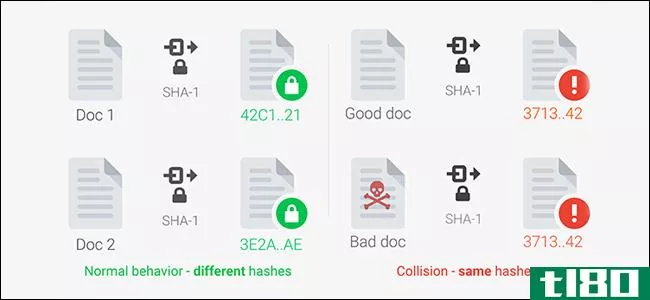

什么东西碎了?sha-1碰撞攻击,解释道

...实世界的碰撞攻击,打破了SHA-1。这就是一切的含义。 什么是沙一段(sha-1)? SHA-1中的SHA代表安全散列算法,简单地说,您可以把它看作是一种数学问题或方法,它对放入其中的数据进行置乱。它由美国****局开发,是许多用于...

- 发布于 2021-04-08 06:40

- 阅读 ( 139 )