在俄罗斯一个劫持50万台电脑的恶意软件计划中

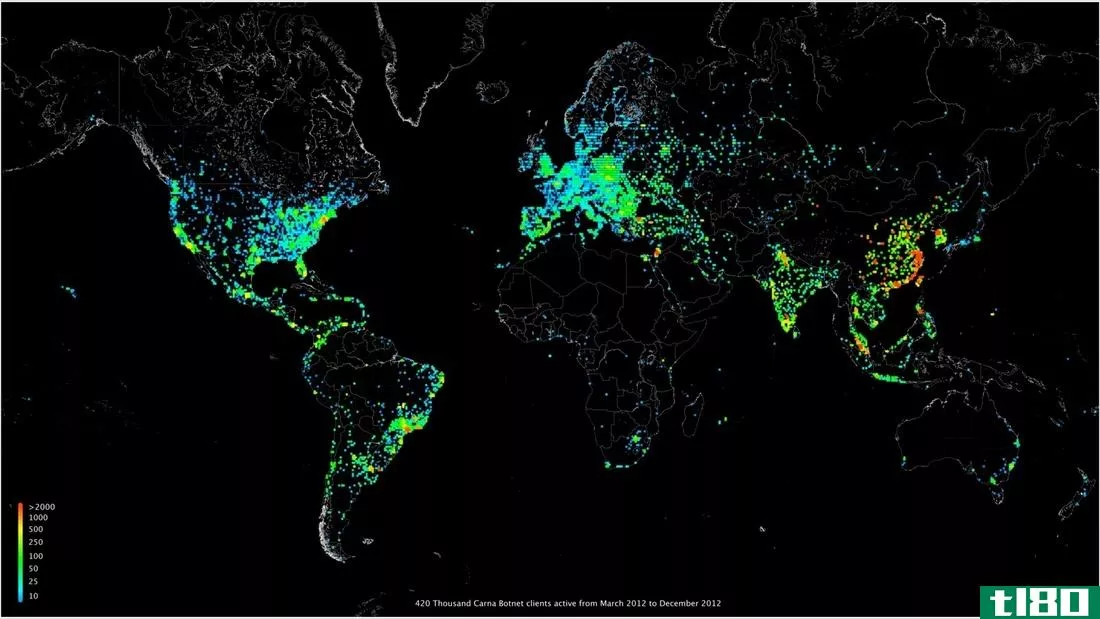

在最鼎盛时期,这个恶意软件集团控制了50万台电脑,通过击键记录获取银行密码,然后将电脑放入僵尸网络中工作。通过缓慢的发展和领先于杀毒软件一步,该组织得以多年不被发现——直到其自身的安全漏洞让一位名叫韦恩·黄(Wayne Huang)的Proofpoint安全研究员从内部了解了该组织。

今天上午,黄光裕发布了一份调查结果报告,罕见地全面剖析了一次恶意软件操作,从第一次安全漏洞到给他们带来回报的欺诈手段。这不是一个特别新颖或复杂的计划-按照僵尸网络的标准,50万是大联盟的低端-但它提供了一个新的窗口,了解这些团体用来隐藏的复杂战术。对于任何从网站或控制台看到奇怪行为的人来说,这提醒我们,真正的感染往往比你想象的更难发现。”他们很少大规模注射。他们不做大规模的活动,所以他们不在人们的雷达上,”黄说但一旦他们进来,他们就会建立一个非常强大的后门。”

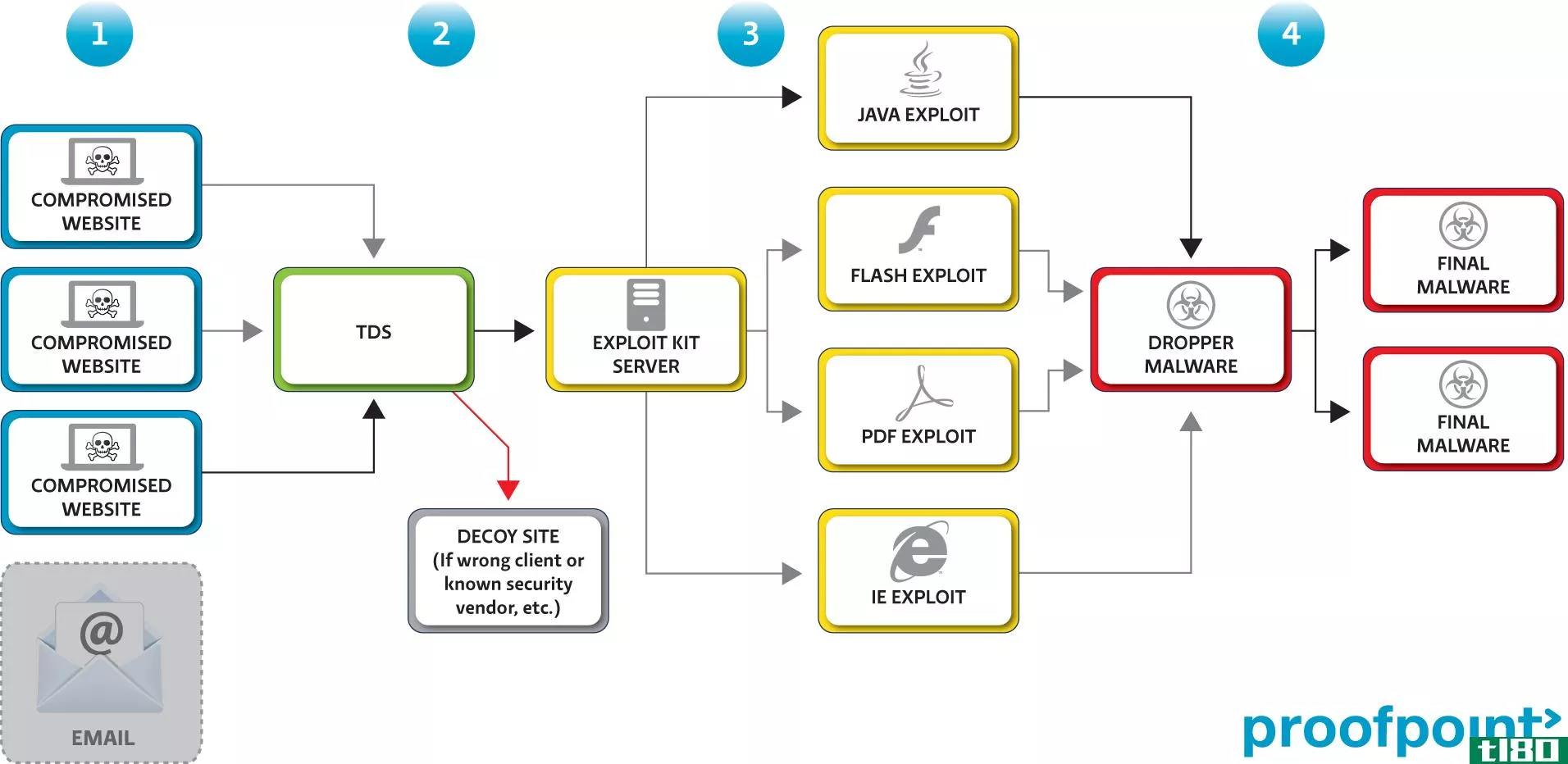

<**all>The attack chain, as described by Huang</**all>

<**all>The attack chain, as described by Huang</**all>骗子们的第一步是在黑暗的网络上购买密码,为先前的一次泄露支付数据。这让他们在第一批网站中站稳了脚跟,该集团可以在那里安装自己的自定义shell,让他们可以访问网站上的任何内容,同时允许网站所有者像往常一样更新网站。当系统运行时,网站所有者从不知道其中的区别。他们仍然有管理员权限,而且没有明显的迹象表明添加了另一个更强大的管理员。当网站所有者像往常一样发布信息时,攻击者会利用新的后门感染网站的读者,向网站代码中注入大量恶意软件。从那里,攻击者将监控银行登录信息的按键,用于彻头彻尾的欺诈,并向任何想通过陌生人的互联网连接来伪装其网络流量的人**被劫持计算机网络的访问权。

这个小组总是比杀毒软件更新早一步

大多数受感染的网站都在运行定期的防病毒扫描,但攻击者只小心使用不会引发任何警报的漏洞。在他们上传任何代码之前,他们会对照Scan4U数据库进行检查,Scan4U数据库收集了数十家反病毒公司的数据。如果数据库识别出该组的漏洞,他们将更改代码,直到它悄悄溜走,确保他们总是比防病毒更新提前一步。

他们还采取了一些措施,把黄某这样的研究人员排除在外。如果一个网站访问者看起来像一个自动恶意软件扫描器,流量分配系统会隔离访问者,并将他们路由到一个干净的网站版本,这表明没有任何问题。该系统还保存了一份由安全研究公司使用的IP地址列表,并确保来自这些地址的任何流量也能到达干净的站点。因此,许多网站所有者面对黄拒绝相信他们被感染了。反病毒扫描结果将是空的,大多数独立研究人员将看到一个完全干净的网站。

不过,虽然黑客的安全保护措施很好,但并不完美。黄的突破来自于他找到了攻击者控制面板的网址。他们没有想过要用密码来保护控制装置,所以一旦黄找到了它,他就了解了小组正在做的每件事,包括他们用来把其他研究人员赶跑的反措施。最终,该组织增加了一个密码,将黄某拒之门外,但当时为时已晚。

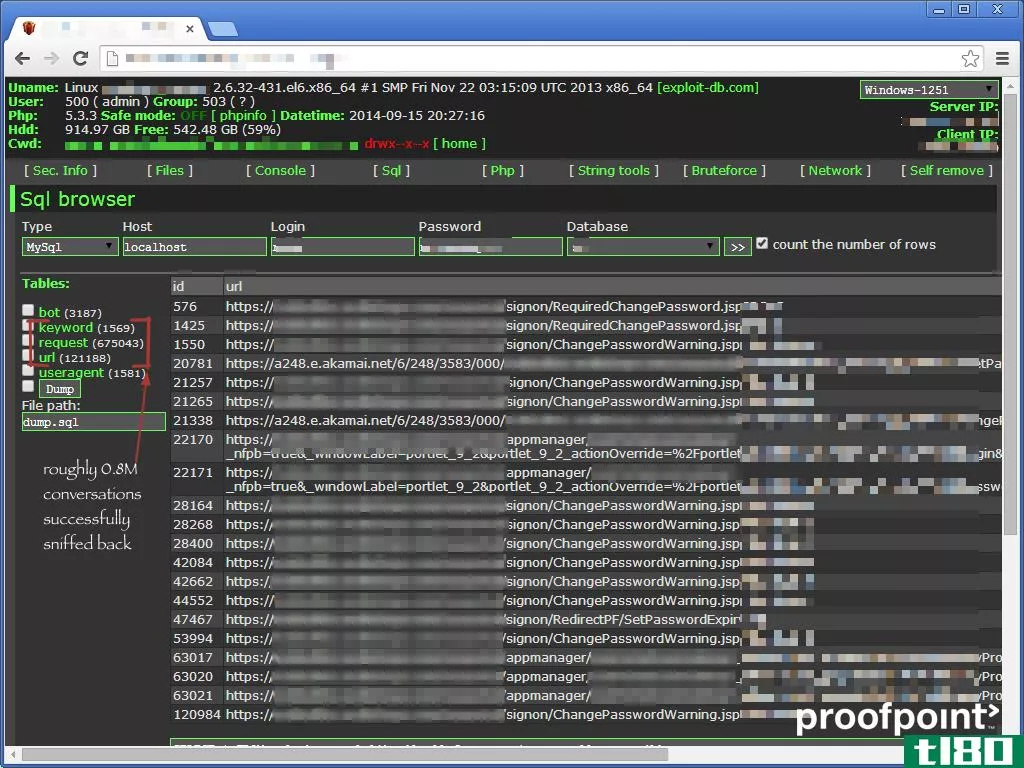

<**all>A screenshot of the attacker's control panel.</**all>

<**all>A screenshot of the attacker's control panel.</**all>一旦攻击者开始以个人用户为目标,他们就严重依赖预先购买的漏洞攻击工具包,从流行的黑洞工具包开始,再到甜橙和凤凰城等较新的工具包。他们使用了一系列漏洞——针对PDF插件、Java、Flash和Internet Explorer,具体取决于用户的独特漏洞——但该组织几乎将所有这些工作都留给了其他人,在漏洞可用时购买漏洞,在补丁变得更为常见时放弃漏洞。

“我们有很多不开心的网站管理员。”

尽管如此,尽管黄怒波对这个组织的所有细节,他们也不太可能很快被绳之以法。把网络追溯到个人身上还有很多工作要做,目前还不清楚谁愿意插手。拆除僵尸网络是一个众所周知的漫长而漫长的过程,虽然俄罗斯执法部门近年来已经取得了一些重大进展,但它可能不会对这么大的装备留下深刻印象。黄先生最希望的是,下次告诉某网站他发现了感染时,他会更加自信一点。”“我们得到了很多不高兴的网站管理员谁相信我们已经诬陷他们感染,”黄说所以我们当然希望那些人能读到这份报告”

更广泛地说,这标志着网络安全还有多远的路要走。研究人员对诸如Heartbleed之类的漏洞给予了大量关注,Heartbleed为攻击者提供了最初的立足点,而流行软件中的漏洞则让攻击者利用个别用户进行攻击。但像这样的持续感染常常被忽视。因此,一旦攻击者将后门构建到服务器或站点中,正确的所有者可能需要数年时间才能重新获得控制权。对于报告中详述的50万台电脑来说,这是一个令人不安的想法。

- 发表于 2021-04-27 14:41

- 阅读 ( 78 )

- 分类:互联网

你可能感兴趣的文章

2020年重大网络安全事件及其对您的影响

...影子经纪人的身份仍然不明。然而,人们普遍猜测,这是俄罗斯**的一个精英黑客组织,希望把他们的对手一网打尽,说明将民族国家的黑客行为归为一项危险的业务。 ...

- 发布于 2021-03-12 01:36

- 阅读 ( 260 )

用这个来修理你的电脑

浏览现代互联网是一个练习,以避免诈骗,病毒和恶意软件,潜伏在每个角落。可悲的是,现在也不再是只有访问有信誉的网站才能保证你的安全了。但这并不意味着你最喜欢的音乐流媒体网站一定是恶意的。取而代之的是,许...

- 发布于 2021-03-12 07:07

- 阅读 ( 201 )

gooligan恶意软件感染了100万台android设备

...roid,被称为Gooligan,让黑客完全控制了人们的设备。任何一个运行果冻豆,风筝或棒棒糖的Android的人都面临着危险。 ...

- 发布于 2021-03-16 16:54

- 阅读 ( 139 )

什么是clipper恶意软件,它如何影响android用户?

...月8日,我们在谷歌Play商店看到了“clipper恶意软件”的第一个实例。它伪装成一个无辜的应用程序来欺骗人们下载它,然后开始将加密货币资金重定向到恶意软件的作者。 ...

- 发布于 2021-03-21 23:36

- 阅读 ( 301 )

3种可能使您的kodi box面临恶意软件风险的方法

...描需要几分钟才能完成。当它完成时,它要么给你的系统一个干净的健康账单,要么建议你采取正确的行动。 ...

- 发布于 2021-03-24 05:09

- 阅读 ( 217 )

恶意软件对犯罪组织的利润有多大?

... 恶意软件返回利润的问题是一个常见的问题。如果有人花时间开发和完善恶意软件,那么肯定有足够的钱放在餐桌上的食物? ...

- 发布于 2021-03-27 04:28

- 阅读 ( 236 )

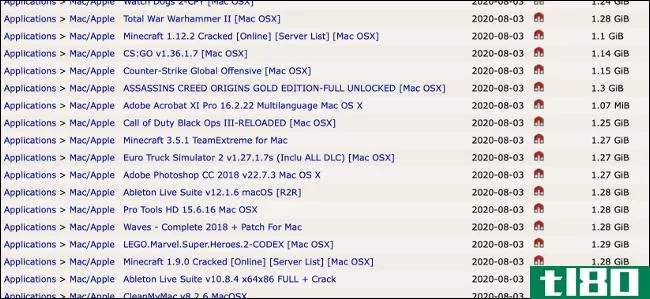

如何保护你的mac免受勒索软件的攻击

...Ableton Live和Mixed in Key 8。 这些安装程序最初被发布到一个俄罗斯论坛上,专门分享破解软件后,通过BitTorrent传播开来。这些激流被广泛分享,并被“主流”追踪者追踪,比如海盗湾。你不必在互联网上搜索有问题的论坛,就可...

- 发布于 2021-04-01 20:10

- 阅读 ( 275 )

每日新闻综述:黑客正在利用物联网设备闯入企业网络

...员就注意到,其企业客户的一些物联网(IoT)设备正在与俄罗斯的服务器进行通信。进一步调查发现,几部VOIP电话、打印机和视频解码器正在向一个名为“锶”的黑客组织传递数据 这个组织被称为“花式熊”(Fancy Bear)或APT28...

- 发布于 2021-04-03 06:57

- 阅读 ( 160 )

什么是加密劫持,你如何保护自己?

...子利用你的硬件赚钱的热门新方式。你在浏览器中打开的一个网站可以最大限度地利用你的CPU来挖掘加密货币,而加密盗取恶意软件正变得越来越普遍。 什么是加密劫持(cryptojacking)? Cryptojacking是攻击者未经您允许在您的硬件...

- 发布于 2021-04-05 06:23

- 阅读 ( 225 )

什么是僵尸网络?

...至数百万台计算机组成。 “机器人”只是“机器人”的一个简短的词。像机器人一样,软件机器人可以是好的也可以是坏的。“bot”这个词并不总是指一个坏的软件,但是大多数人在使用这个词时都会提到恶意软件的类型。 ...

- 发布于 2021-04-09 04:46

- 阅读 ( 152 )