6种方法可防止tor出口节点受损

Tor是保护您在互联网上隐私的最强大工具之一。但是,正如近年来所看到的,Tor的力量确实有局限性。今天,我们来看看Tor是如何工作的,它做什么和不做什么,以及如何在使用时保持安全。

请继续阅读,了解如何避免恶意或坏的Tor退出节点。

什么是托尔(tor)?

Tor的工作原理是这样的:当您通过Tor发送消息时,它会在整个Tor网络中随机发送。它使用一种称为“洋葱路由”的技术来实现这一点,洋葱路由有点像发送一封密封在一系列信封中的邮件,每个信封都用挂锁固定。

网络中的每个节点通过打开最外层的信封读取下一个目的地来解密消息,然后将仍然密封(加密)的内部信封发送到下一个地址。

因此,没有一个单独的Tor网络节点可以看到链中超过一个链接,并且消息的路径变得非常难以跟踪。

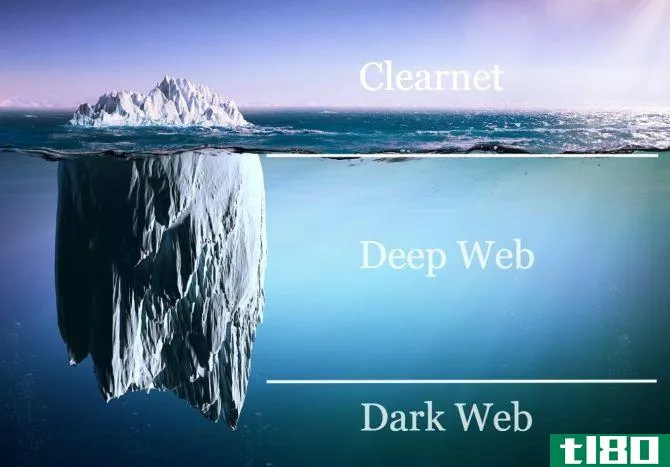

不过,最终,这条信息必须在某个地方结束。如果它是一个“Tor隐藏服务”,你的数据仍然在Tor网络。Tor隐藏服务是直接连接到Tor网络而不连接到常规internet(有时称为clearnet)的服务器。

但是如果您使用Tor浏览器和Tor网络作为clearnet的代理,它会变得更复杂一些。你的流量必须通过一个“出口节点”。出口节点是一种特殊类型的Tor节点,它将你的互联网流量传回clearnet。

虽然大多数Tor出口节点都很好,但有些存在问题。您的internet流量容易受到来自出口节点的窥探。但值得注意的是,它远不是所有这些。问题有多严重?你能避免恶意的退出节点吗?

如何捕获错误的tor出口节点

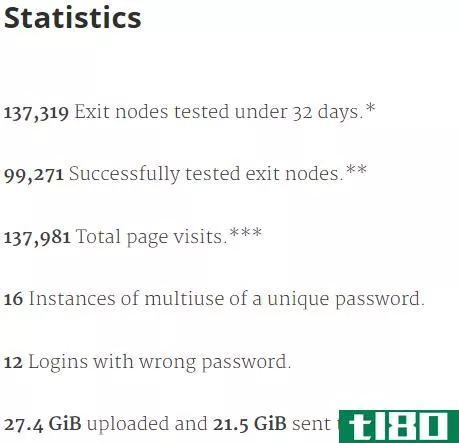

一位瑞典的安全研究人员用“Chloe”这个名字开发了一种技术,它能诱使**的Tor出口节点暴露自己[互联网档案链接;原始博客不再活跃]。这种技术被称为蜜罐,下面是它的工作原理。

首先,克洛伊建立了一个网站,使用合法的域名和网页设计作为蜜罐。在具体的测试中,克洛伊创建了一个类似比特币商家的域名。然后,克洛伊下载了一份当时活动的每个Tor出口节点的列表,登录Tor,然后依次使用每个Tor出口节点登录到该站点。

为了保持结果的清晰,她对每个有问题的出口节点使用了一个唯一的账户(在研究时大约1400个)。

然后,克洛伊坐下来等了一个月。任何试图从退出的Tor流量中窃取登录凭据的出口节点都将看到唯一的登录详细信息,窃取用户名和密码,并尝试使用它。蜜罐比特币商家网站会记录下登录尝试并做一个记录。

由于每个出口节点的用户名和密码组合都是唯一的,Chloe很快发现了几个恶意的Tor出口节点。

在1400个节点中,有16个试图窃取登录凭据。看起来不多,但一个也太多了。

tor出口节点危险吗?

克洛伊的Tor出口节点蜜罐实验很有启发性。它说明了恶意的Tor出口节点将利用机会使用它们可以获取的任何数据。

在这种情况下,蜜罐研究只是选取了Tor出口节点,这些节点的运营商有兴趣快速窃取一些比特币。你必须考虑到一个更有野心的罪犯可能不会出现在这样一个简单的蜜罐里。

然而,如果有机会,恶意Tor出口节点可能造成的损害将是一个令人担忧的演示。

早在2007年,安全研究人员danegerstad就做了五个测试。埃格斯塔德很快发现自己掌握了世界各地数千台服务器的登录信息——包括澳大利亚、印度、伊朗、日本和俄罗斯大使馆的服务器。可以理解的是,这些都伴随着大量极其敏感的信息。

Egerstad估计,通过他的Tor出口节点运行的95%的流量是未加密的,使用标准HTTP协议,使他能够完全访问内容。

在他将研究成果发布到网上后,埃格斯塔德遭到瑞典警方突袭并被拘留。他声称,其中一名警察告诉他,逮捕他是由于围绕泄密事件的国际压力。

避免恶意tor出口节点的5种方法

信息泄露的外国势力犯了一个基本的错误;他们误解了Tor的工作原理和用途。假设Tor是一种端到端加密工具。它不是。Tor将匿名你的浏览和消息的来源,但不是内容。

如果您使用Tor浏览常规internet,退出节点可以窥探您的浏览会话。这为**的人提供了一个强大的动机,他们只为间谍、盗窃或勒索设立出口节点。

好消息是,在使用Tor时,有一些简单的技巧可以用来保护您的隐私和安全。

1呆在黑暗网络上

从坏的出口节点保持安全的最简单方法是不使用它们。如果你坚持使用Tor隐藏服务,你可以保持你所有的通信加密,而不必退出到clearnet。如果可能的话,这种方法很有效。但它并不总是实用的。

考虑到Tor网络(有时被称为“darkweb”)比普通互联网小数千倍,你不会总能找到你想要的东西。此外,如果你想使用任何一个社交媒体网站(除了Facebook,它经营一个Tor-onion网站),你将使用一个exit节点。

2使用https

另一种使Tor更安全的方法是使用端到端加密。比以往任何时候都更多的站点使用HTTPS来保护您的通信,而不是旧的、不安全的HTTP标准。对于支持HTTPS的站点,HTTPS是Tor中的默认设置。还要注意的是,洋葱网站不使用HTTPS作为标准,因为在Tor网络中,使用Tor隐藏服务的通信本质上是加密的。

但是,如果您启用了HTTPS,当您的流量通过出口节点离开Tor网络时,您就可以维护您的隐私。查看电子前沿基金会的Tor和HTTPS互动指南,了解更多有关HTTPS如何保护您的互联网流量的信息。

在任何情况下,如果您使用Tor浏览器连接到常规internet站点,请确保在传输任何敏感信息之前HTTPS按钮为绿色。

三。使用匿名服务

第三种方法可以提高你的任务大纲的安全是使用网站和服务,不报告你的活动作为一个理所当然的事情。在当今这个时代,说起来容易做起来难,但一些小的调整可能会产生重大影响。

例如,从Google搜索切换到DuckDuckGo可以减少可跟踪的数据占用。切换到加密的消息服务,如Ricochet(你可以通过Tor网络路由),也可以提高你的匿名性。

4避免使用个人信息

除了使用工具增加你的匿名性之外,你还应该避免在Tor上发送或使用任何个人信息。使用Tor进行研究是很好的。但如果你参与论坛或与其他服务互动,不要使用任何个人识别信息。

5避免登录、订阅和付款

您应该避免使用需要您登录的站点和服务。我在这里的意思是,通过恶意Tor出口节点发送登录凭据可能会产生可怕的后果。克洛伊的蜜罐就是一个很好的例子。

此外,如果您使用Tor登录到服务,那么您就可以开始使用可识别的帐户信息。例如,如果您使用Tor登录到您的常规Reddit帐户,您必须考虑是否已经有与之相关联的标识信息。

同样,Facebook洋葱网站是一个安全和隐私的提升,但当你登录并使用你的常规帐户发布时,它不会被隐藏,任何人都可以追踪它(尽管他们无法看到你发送它的位置)。

托尔不是魔法。如果你登录到一个帐户,它会留下一个痕迹。

6使用vpn

最后,使用VPN。虚拟专用网(VPN)通过在数据离开Tor网络后继续加密数据,使您免受恶意出口节点的攻击。如果您的数据保持加密,恶意退出节点将没有机会截获它并试图找出您是谁。

MakeUseOf最受欢迎的两个VPN提供商是ExpressVPN(MakeUseOf读者可以享受49%的折扣)和CyberGhost(我们的读者可以通过三年的注册节省80%)。两者都有着悠久而受人尊敬的历史,在重要的时候保持数据的私密性。

使用tor时保持安全

Tor,还有darkweb,不一定是危险的。如果你遵循这篇文章中的安全提示,你接触的几率会大大降低。要记住的关键是动作要慢!

想了解更多关于Tor和黑暗网络的信息吗?下载我们的免费PDF指南,探索如何探索隐藏的互联网——它会让你在穿越隐藏的互联网世界时保持安全。否则,请查看我的非官方用户指南Tor更多的安全提示和技巧。

- 发表于 2021-03-20 18:49

- 阅读 ( 342 )

- 分类:互联网

你可能感兴趣的文章

真正的私人浏览:tor的非官方用户指南

... 很少有在线隐私方法像Tor那样具有弹性和包罗万象。直到联邦调查局用恶意软件感染了许多Tor服务(暴露了他们的用户和服务所有者),这项服务似乎是无法渗透的。军事级别的加密,再...

- 发布于 2021-03-13 15:44

- 阅读 ( 613 )

i2p与tor与vpn:哪个更安全?

... Tor浏览器是使用Tor软件最简单的方法。像下载和安装其他软件一样下载和安装浏览器。第一次打开Tor浏览器后,安装程序将继续。然后你像平常一样浏览。它会比正常情况稍微慢一点——通过多个中继发...

- 发布于 2021-03-14 10:13

- 阅读 ( 499 )

如何安全匿名地访问黑暗网络

...它是完全匿名的。实际上,这不是真的。地址重用、连接节点、跟踪cookie和区块链分析等问题意味着有人很可能将您的个人信息链接到交易。 ...

- 发布于 2021-03-18 08:38

- 阅读 ( 300 )

android上使用tor的指南:应用程序、隐私等

Tor浏览器是世界上最流行的访问黑暗网络的方法(什么是Tor?)。大多数时候,人们在普通电脑上使用Tor浏览器。这是因为,总的来说,它比**更容易使用,更容易确保一切正常工作。 ...

- 发布于 2021-03-20 11:16

- 阅读 ( 942 )

如何使用vpn或英国代理观看bbc iplayer

...境外访问BBC iPlayer时会显示一条错误消息。然而,有一些方法可以绕过这些基于位置的限制。 ...

- 发布于 2021-03-21 10:31

- 阅读 ( 428 )

tor真的是匿名和安全的吗?

...风险,如果你要使用它,你应该意识到这些。 可以嗅探出口节点 阅读我们关于Tor如何工作的讨论,更详细地了解Tor如何提供匿名性。总之,当您使用Tor时,您的Internet流量将通过Tor的网络路由,并在退出Tor网络之前通过几个随...

- 发布于 2021-04-09 04:35

- 阅读 ( 306 )