黑客如何利用僵尸网络破坏你最喜欢的网站

僵尸网络的威力正在增强。一个充分组织和全球化的僵尸网络将摧毁互联网的一部分,而不仅仅是单个网站,这就是它们所拥有的力量。尽管威力巨大,最大的DDoS攻击并没有使用传统的僵尸网络结构。

让我们看看僵尸网络的力量是如何扩张的,以及你听到的下一个巨大的DDoS将如何比上一个更大。

僵尸网络是如何成长的?

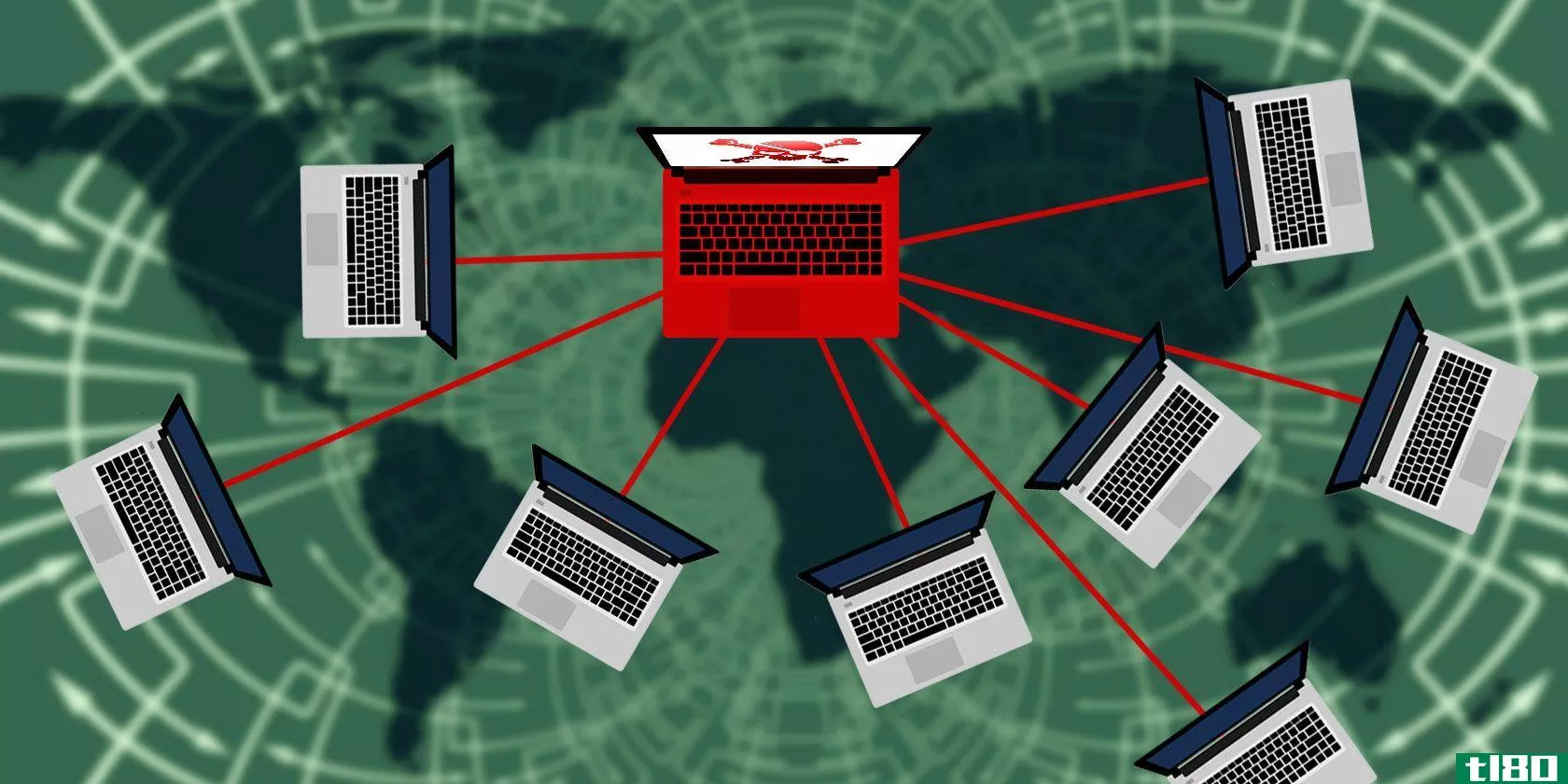

SearchSecurity僵尸网络的定义是“僵尸网络是互联网连接设备的集合,其中可能包括个人电脑、服务器、移动设备和物联网设备,这些设备受到一种常见类型的恶意软件的感染和控制。用户通常不知道僵尸网络感染了他们的系统。”

僵尸网络不同于其他类型的恶意软件,因为它是一个受感染机器的集合。僵尸网络使用恶意软件将网络扩展到其他系统,主要使用带有受感染附件的垃圾邮件。它们还具有一些主要功能,如发送垃圾邮件、数据收集、点击欺诈和DDoS攻击。

僵尸网络的攻击力迅速膨胀

直到最近,僵尸网络还有一些安全研究人员熟悉的常见结构。但在2016年末,情况发生了变化。一系列巨大的DDoS攻击让研究人员坐立不安。

- 2016年9月。新发现的Mirai僵尸网络以620Gbps攻击安全记者Brian Krebs的网站,严重破坏了他的网站,但最终由于Akamai DDoS保护而失败。

- 2016年9月。Mirai僵尸网络攻击法国网络主机OVH,速度提高到1Tbps左右。

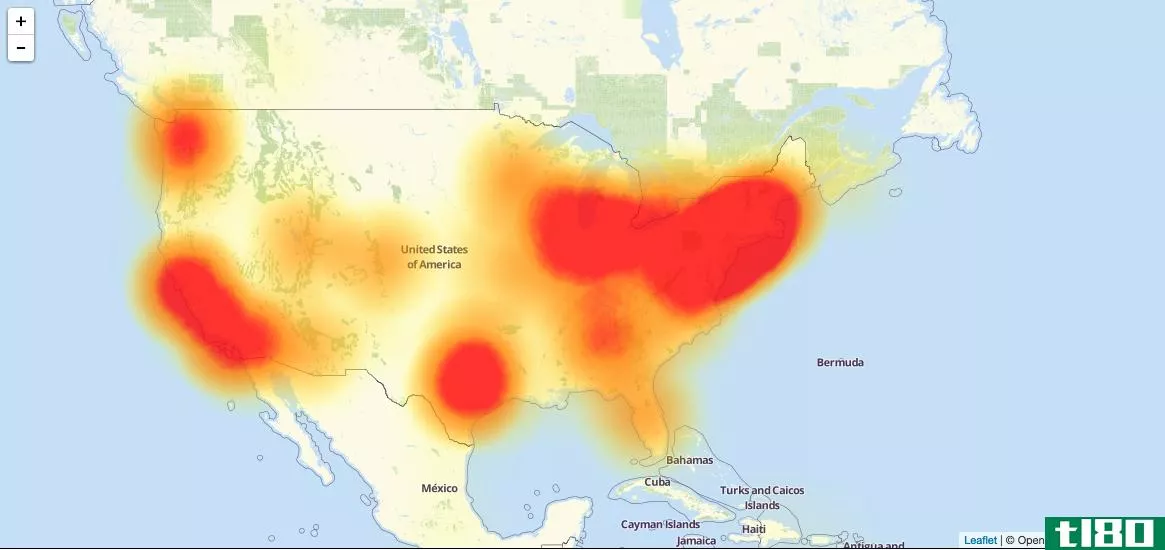

- 2016年10月。一次巨大的攻击摧毁了美国东海岸的大部分互联网服务。此次攻击的目标是DNS提供商Dyn,该公司的服务流量估计为1.2Tbps,暂时关闭了Airbnb、亚马逊、福克斯新闻、GitHub、Netflix、PayPal、Twitter、Visa和Xbox Live等网站。

- 2016年11月。Mirai打击了利比里亚的ISP和移动服务提供商,导致全国大部分通信渠道瘫痪。

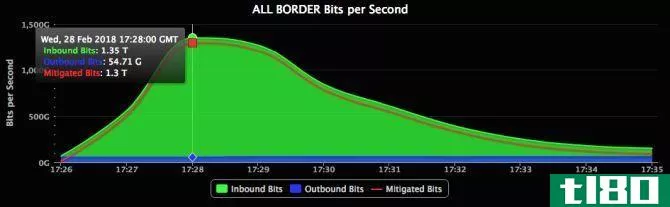

- 2018年3月。GitHub遭遇了有记录以来最大的DDoS攻击,持续流量约为1.35Tbps。

- 2018年3月。网络安全公司Arbor Networks声称其ATLAS全球流量和DDoS监控系统注册了1.7Tbps。

这些攻击会随着时间的推移而升级。但在此之前,有史以来最大的DDoS是在香港占领中央**期间民主网站上的500 GbPS攻击。

功率持续上升的部分原因是一种完全不同的DDoS技术,它不需要数十万个被恶意软件感染的设备。

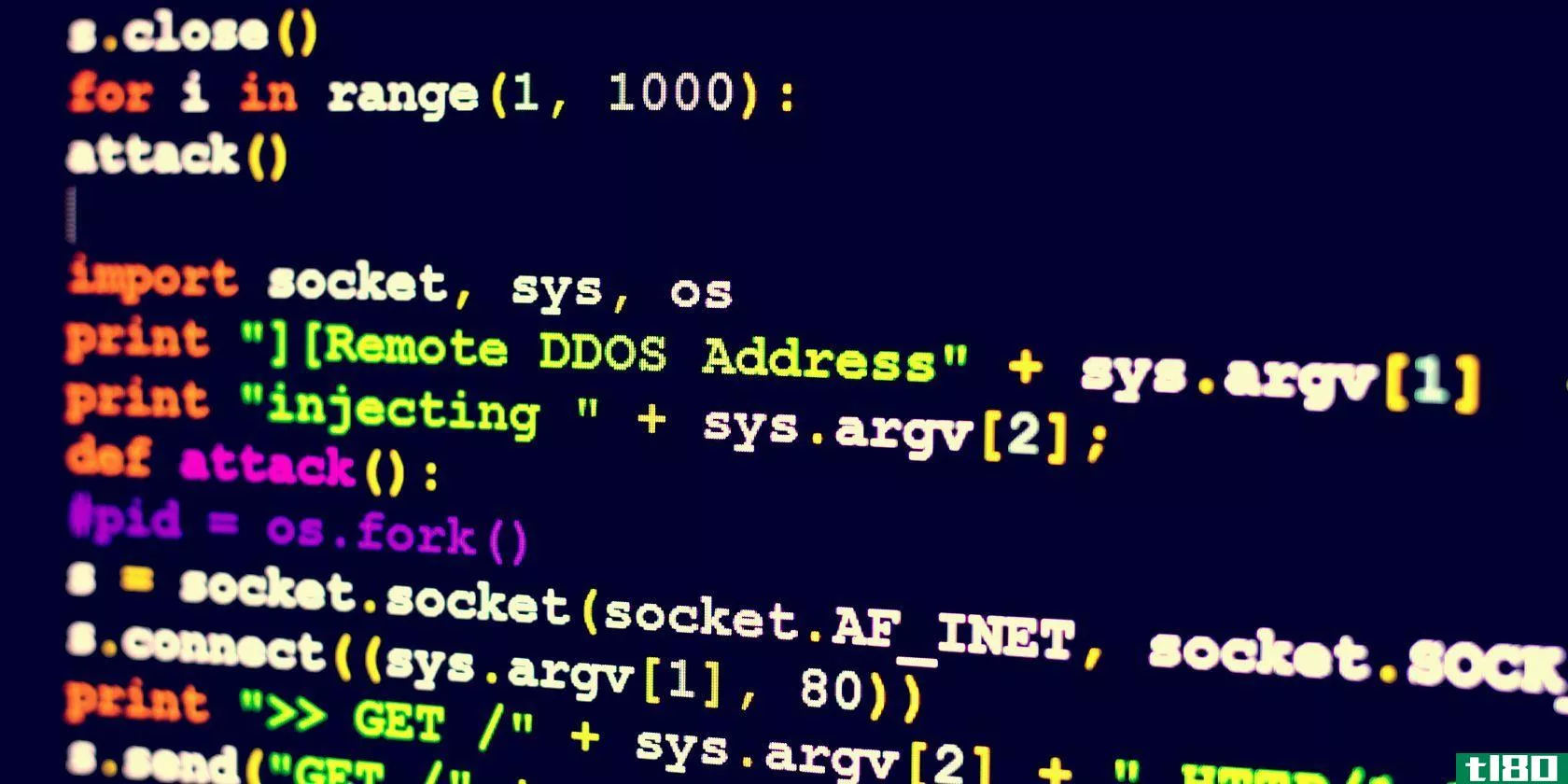

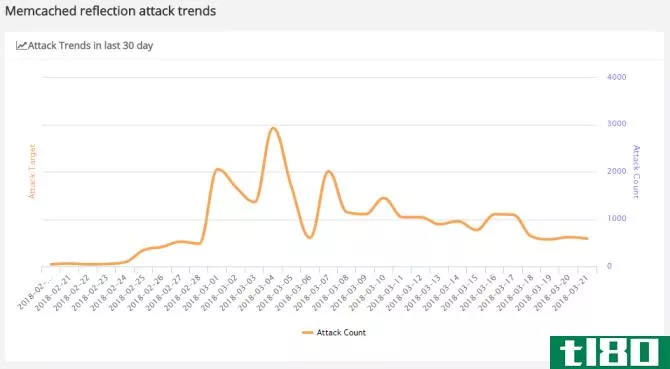

内存缓存ddos

新的DDoS技术利用memcached服务。在这六种攻击中,GitHub和ATLAS攻击使用memcached将网络流量放大到新的高度。什么是memcached?

嗯,memcached是一个在许多Linux系统上运行的合法服务。它可以缓存数据,减轻数据存储(如磁盘和数据库)的压力,减少必须读取数据源的次数。它通常出现在服务器环境中,而不是Linux桌面上。此外,运行memcached的系统不应该有直接的internet连接(您将看到原因)。

Memcached使用用户数据协议(UDP)进行通信,允许在没有身份验证的情况下进行通信。反过来,这意味着任何可以使用memcached服务访问internet连接机器的人都可以直接与之通信,也可以从中请求数据(这就是为什么它不应该连接到internet!)。

此功能的不幸缺点是,攻击者可以伪造发出请求的计算机的internet地址。因此,攻击者会将站点或服务的地址欺骗到DDoS,并向尽可能多的memcached服务器发送请求。memcached服务器的联合响应成为DDoS并覆盖整个站点。

这种非预期的功能本身就已经够糟糕的了。但是memcached有另一个独特的“能力”,memcached可以将少量的网络流量放大到惊人的规模。UDP协议的某些命令会导致响应比原始请求大得多。

由此产生的放大被称为带宽放大因子,攻击放大范围为原始请求的10000至52000倍。(Akami认为memcached攻击可以“放大系数超过500000!)

有什么区别?

那么,您可以看到,常规僵尸网络DDoS和memcached DDoS的主要区别在于它们的基础设施。Memcached DDoS攻击不需要庞大的受损系统网络,而是依赖于不安全的Linux系统。

高价值目标

既然强大的memcached DDoS攻击的潜力已经在野外,那么就期望看到更多这种性质的攻击。但是已经发生的memcached攻击(与GitHub攻击的规模不同)却引发了与常规不同的攻击。

安全公司Cybereason密切跟踪memcached攻击的演变。在分析过程中,他们发现memcached攻击被用作赎金传递工具。攻击者在Monero(一种加密货币)中嵌入一个请求付款的小赎金条,然后将该文件放在memcached服务器上。当DDoS攻击开始时,攻击者请求勒索便笺文件,导致目标反复接收便笺。

保持安全?

实际上,您无法阻止memcached攻击。事实上,你不会知道,直到它完成。或者,至少在你最喜欢的服务和网站不可用之前。除非您可以访问运行memcached的Linux系统或数据库。那你真的应该去检查你的网络安全。

对于普通用户来说,重点仍然是通过恶意软件传播的普通僵尸网络。这意味着

- 更新系统并保持这种状态

- 更新您的防病毒

- 考虑使用反恶意软件工具,如Malwarebytes Premium(高级版本提供实时保护)

- 在电子邮件客户端启用垃圾邮件过滤器;打开它以捕获绝大多数垃圾邮件

- 不要点击任何你不确定的东西;这对于那些链接未知的未经请求的电子邮件来说,这是加倍的

保持安全不是一件苦差事,只是需要一点警惕。

图片来源:BeeBright/照片

- 发表于 2021-03-25 10:49

- 阅读 ( 208 )

- 分类:互联网

你可能感兴趣的文章

什么是僵尸网络?你的电脑是僵尸网络的一部分吗?

...大多数僵尸网络攻击都需要安全研究人员、**机构和其他黑客之间的协调,有时需要依靠提示或意外的后门。 ...

- 发布于 2021-03-11 20:18

- 阅读 ( 268 )

5个教你如何合法黑客的网站

如果你是一个有道德的黑客,你很难在不伤害任何人的情况下测试自己的技能。幸运的是,很多网站教你如何学会合法黑客,并给你一个沙箱来尝试你的技能。 ...

- 发布于 2021-03-18 02:05

- 阅读 ( 306 )

如何在使用智能家居设备时保持安全和隐私

虽然物联网可以给你带来很多便利,但它也可以让黑客更容易访问你的设备。因此,重要的是要确保你带进家里的小玩意在打开之前是安全的。 ...

- 发布于 2021-03-21 20:23

- 阅读 ( 210 )

美国公民选民记录被黑客入侵,现在在黑暗网络上出售

... 不过,国泰航空的黑客攻击,坚定地让英国航空公司9月份的数据泄露事件得到了正确的判断。英航立即提醒客户注意黑客攻击,没有丢失任何护照号码。国泰航空的黑客攻击发生在今年3月...

- 发布于 2021-03-22 19:40

- 阅读 ( 258 )

2019年5大网络安全威胁揭晓

...频率、复杂性和针对更大目标的攻击。我们所面临的来自黑客、病毒、恶意软件和数据泄露的威胁并没有消失——它们正在演变,随着我们临近2019年,还会有更多的威胁出现。就连硬件技术也被纳入了扫描器的范畴。 ...

- 发布于 2021-03-23 09:39

- 阅读 ( 235 )

什么是ddos攻击?它如何使网站或游戏崩溃?

... 当你听说一个网站或视频游戏被黑客攻下,很多时候,这意味着他们正在遭受DDoS攻击。攻击者以特定网站、服务或视频游戏为目标,向运行的服务器发送大量数据请求。请求的数量可能会迅速压倒承载...

- 发布于 2021-03-28 09:05

- 阅读 ( 208 )

什么是凭证填充攻击?

... 像bot这样的工具让黑客能够自动填充,让他们在短时间内对数十个站点测试数百万个登录凭据。以下是您需要了解的有关这次攻击的信息以及保护自己的简单方法。 ...

- 发布于 2021-03-29 01:50

- 阅读 ( 263 )