什么是后门?它做什么?

科技界充满了奇怪的名字,“后门”就是其中之一。然而,后门对系统的影响比一个愚蠢的名字所暗示的要严重得多。

让我们看看什么是后门,他们做什么,以及他们如何影响你。

什么是后门(a backdoor)?

想象一下你想参加一个独家派对。进入的唯一方法就是在“名单”上,你知道你最喜欢的名人中有他们的名字;不幸的是,你没有。

你想进去,就在聚会的地方四处看看。如你所料,前门是禁止入内的。看上去笨重的保镖和安全摄像头监视着前方,确保没有人闯入派对。

幸运的是,你找到了一条绕过大厦后面的路。这里安静多了;花园里空无一人,没有保镖,而且天黑得闭路电视都看不到你。

你偷偷穿过花园,进入了大厦的后门。现在你可以参加聚会而不受保安的打扰了。当你在这里的时候,你可以拍几张你最喜欢的名人的照片,倾听公众听不到的闲话,甚至可以把几件昂贵的餐具装进口袋。

这就是计算机科学术语中的后门。这是一种入侵者在不经过安全通道的情况下访问系统的方法。因为计算机的安全系统看不到后门,受害者可能不会意识到他们的计算机上安装了后门。

黑客如何利用后门

当然,如果你在以后的聚会上用后门的次数够多的话,聚会的组织者就会发现有人偷偷进来了。如果你的小把戏在热心的粉丝中传播开来,那么迟早会有人发现你从后面走过来,这是一个时间问题。

然而,数字后门可能更难发现。是的,黑客可以使用后门进行破坏,但它们也可以用于间谍和复制文件。

当它们被用于间谍活动时,一个恶意的代理使用这个秘密入口来获得对系统的远程访问。从这里,他们可以点击周围,寻找敏感信息而不留下痕迹。他们甚至可能不需要与系统交互,而是可以观察用户处理业务,并以这种方式提取信息。

后门对于复制数据也很有用。如果操作正确,复制数据不会留下痕迹,从而允许攻击者获取可能导致身份盗窃的信息。这意味着有人可以在他们的系统上有一个后门,慢慢地窃取他们的数据。

最后,如果黑客想造成损害,后门是有用的。他们可以使用后门传递恶意软件有效载荷,而无需提醒安全系统。因此,黑客牺牲了后门的隐蔽优势,以换取在系统上部署攻击的更轻松时间。

后门是如何出现的?

后门的存在主要有三种方式:被发现、由黑客创建或由开发人员实现。

1当有人发现后门

有时黑客不需要做任何工作来创建后门。当开发人员不注意保护他们系统的端口时,黑客可以找到它并把它变成后门。

各种互联网连接软件都出现了后门,但远程访问工具尤其脆弱。这是因为他们的设计允许用户连接和控制系统。如果黑客可以在不需要凭据的情况下找到进入远程访问软件的方法,他们可以使用该工具进行间谍活动或破坏。

2当黑客创建后门时

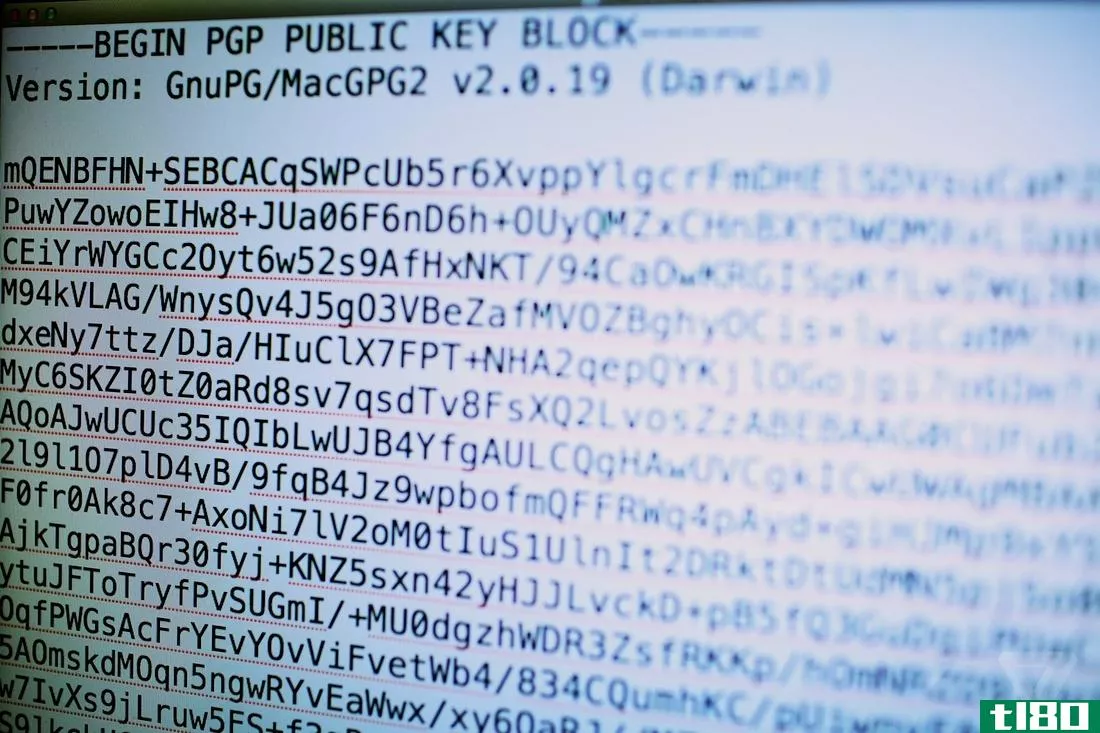

如果黑客在系统上找不到后门,他们可能会选择自己创建一个。为了做到这一点,他们在自己的电脑和受害者的电脑之间建立了一个隧道,然后用它来窃取或上传数据。

要设置隧道,黑客需要诱使受害者为他们设置。对于黑客来说,最有效的方法就是让用户认为下载它对他们有益。

例如,黑客可能会发布一个假应用程序,声称做了一些有用的事情。这个应用程序可能会做,也可能不会做它声称要做的工作;然而,这里的关键是黑客将它与一个恶意程序捆绑在一起。当用户安装时,恶意代码会建立一个到黑客电脑的隧道,为他们建立一个后门。

三。当开发人员安装后门时

后门最危险的应用程序是开发人员自己实现它们的时候。例如,产品**商会在系统中放置后门,以便随时使用。

开发人员创建这些后门的原因有很多。如果该产品最终会出现在竞争对手的货架上,一家公司可能会实施后门监视其公民。同样,开发人员可以添加一个隐藏的后门,以便执法人员可以访问和监视系统。

现实世界中的后门示例

开发人员添加后门的一个很好的例子是2001年的borlandinterbase案例。在Interbase用户不知情的情况下,有人可以使用“主帐户”在任何平台上通过互联网访问该软件

所有人需要做的就是输入用户名“政治”和密码“正确”,以获得对任何数据库的访问。开发商最终拆除了这个后门。

然而,有时黑客不会利用他们发现或创造的后门。相反,他们会把黑市的信息卖给感兴趣的各方。例如,一个黑客在两年内通过销售后门信息赚取150万美元,其中一些信息导致财富500强公司的网络化。

保护自己远离后门

虽然他们可能有一个有趣的名字,后门不是一个笑柄。无论是黑客创建的,还是开发人员潜入的,都会造成很大的损失。

如果你想保护自己的安全,从后门,看看最好的电脑安全和防病毒工具。

- 发表于 2021-03-30 15:58

- 阅读 ( 527 )

- 分类:互联网

你可能感兴趣的文章

5件事可能会让你在twitter上被禁

...媒体网站可以而且确实会暂时或永久地把人们赶走。但是什么样的行为会促使网站以这些方式做出回应呢?幸运的是,这些网站详细说明了哪些操作在他们的平台上是可以的,哪些是不可以的。 ...

- 发布于 2021-03-27 00:43

- 阅读 ( 344 )

每日新闻综述:一个加密货币钱包开发者为了拯救用户而入侵自己

...后门。 npm的工作人员注意到了这些变化,意识到发生了什么,并联系了Komodo。不幸的是,此时,后门已经到位。仅仅更新应用程序来删除它可能是不够的;任何在黑客入侵之前没有得到更新的人都将失去他们的加密货币。 所以K...

- 发布于 2021-04-03 12:25

- 阅读 ( 170 )

罗恩·怀登介绍法案禁止fbi在科技产品上“后门”

...米**说,美国****局的泄密让美国人对**的监督权力达到了什么程度有了不切实际的想法,但怀登说,他的法案是重建对美国科技公司信任的一种方式,不可否认,爱德华·斯诺登在过去一年里泄露的信息动摇了这一点。美国联邦...

- 发布于 2021-04-28 00:51

- 阅读 ( 182 )

美国政府不知道巴黎袭击的罪魁祸首是什么科技

首先他们指责加密。然后他们希望网站被关闭。现在,他们正在提议新的立法。 就在巴黎发生骇人听闻的袭击事件几天后,华盛顿又发起了一项新的行动,打击加密和其他安全工具,以防止未来的袭击。国会议员...

- 发布于 2021-05-02 12:00

- 阅读 ( 133 )

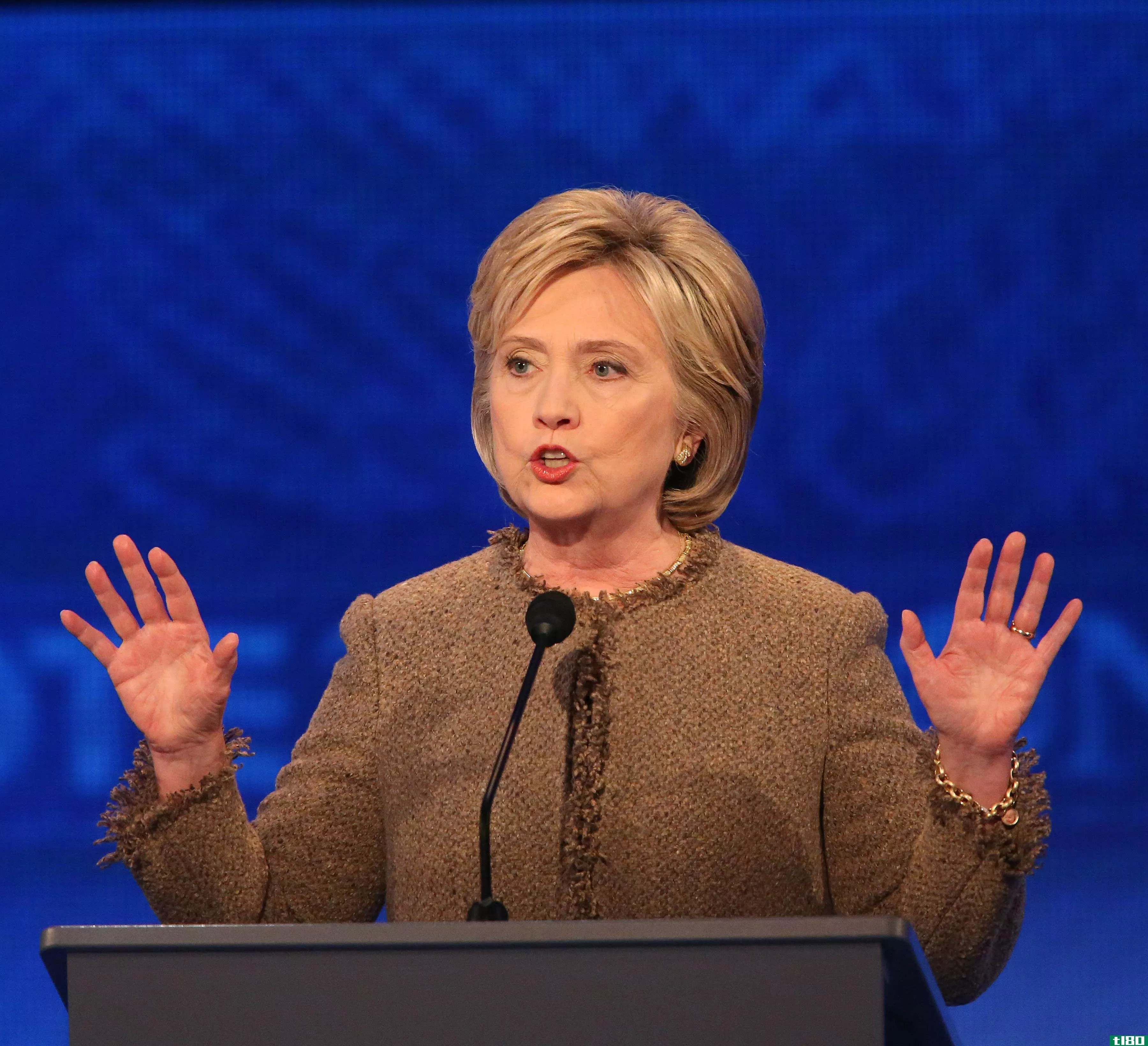

希拉里·克林顿谈加密:“也许后门不是正门”

...希望我们的科技公司能和**合作解决这个问题。想办法做什么?破坏完全加密的通信(这就是所谓的后门。)改善行业和**之间的信息共享(我们已经有了PRISM和CISA)克林顿在这里的回答基本上是特朗普式的:不要担心细节,专家们...

- 发布于 2021-05-02 19:21

- 阅读 ( 168 )

谁在一个流行的公司vpn程序中隐藏了一个后门?

...可能长时间保密。 杜松最近才意识到它的存在 为什么有人想在企业VPN软件中植入后门?虽然它不是家喻户晓的名字,但Juniper vpn保护着数百个企业网络,这正是世界各地情报机构所寻求的能力。Rapid7的首席研究官HD Moore...

- 发布于 2021-05-02 19:37

- 阅读 ( 162 )